一、什么是電子合同?

電子合同是兩方或多方當事人之間根據電子信息技術數據網絡以電子的的方式完成的建立、變動、中止自然增值民事權利責任關系合同協議。

二、電子合同的實效性

電子合同的實效性源于簽章。《中國人民共和國電子簽名法》第14條明文規定:可信的電子簽章與紙質蓋章是具備同樣的法律效力,另外該法第13條表述了什么叫可信的電子簽章:

(一)電子合同制做數據信息用作簽章時,歸屬于簽章人專有權;

(二)簽訂合同時,簽章數據信息僅由發起人進行操作;

(三)簽訂后對簽章的所有變動可以被發現;

(四)簽訂后對數據信息電文內容的方式所有變動都可以被發覺。

這四點簡稱為“真實性身份信息、真實性意愿、簽名未改、原文未改”。

三、電子合同的技術原理

1.真實性身份信息

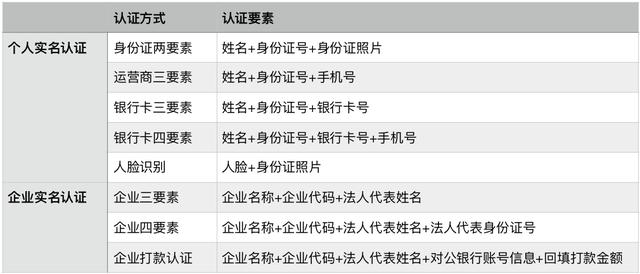

對簽約合作方真實性身份信息的證實,是根據多種多樣實名制的方式來實現的保障。以下為各種不同的實名制方式表:

2.真實性意愿

每一次簽訂前對客戶身份信息實現證實,確保客戶自個可以進行操作。常用的驗證方式涉及:客戶帳號密碼登錄、指紋識別登錄、驗證碼短信登錄、語音驗證碼登錄、面部識別登錄。

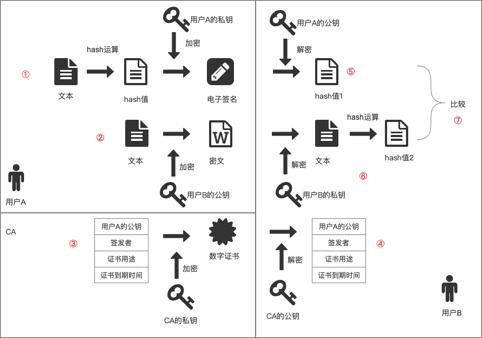

3.簽名未改和原文未改

簽名未改和原文未改是根據電子簽名+數字證書來 保障和實現的,其中涉及到非對稱加密和hash算法。

非對稱加密:

數據加密和破譯的產品密鑰一樣,歸屬于對稱加密。產品密鑰在傳輸中被中間人截取就能破譯。

非對稱加密把產品密鑰劃分為公鑰和私鑰,公鑰是公開化的任何人都能夠獲得,私鑰是絕密的只有一個人得知。私鑰和公鑰是匹配的,相互之間用作數據加密和破譯。假設A發送一封郵件給B,他不想讓任何人得知郵件內容,先用B的公鑰給郵件數據加密,只有B才能用自個的私鑰才能破譯。假如有人冒充A給B發送了封郵件,并且也用B的公鑰數據加密,導致B無法區分是否是A發送的郵件。此時A可以用自個的私鑰數據加密,那么B受到郵件后用A的公鑰實現破譯。

總結一下就是:公鑰用作內容數據加密, 保障不被他人獲得;私鑰用作證明內容的來源。

電子簽名:

對內容已經用公鑰數據加密,又要用私鑰數據加密,這是個耗時過程。本身私鑰數據加密只證明內容的來源,可以簡化為一個電子簽名。

1.A先對郵件執行hash運算得到hash值,簡稱“引言”,取名h1;

2.接著A用自個的私鑰對引言數據加密,轉化的東西就叫“電子簽名”;

3.接著把電子簽名加在使用B的公鑰數據加密的Email正文后邊,一同發送到B;

4.B收到郵件后用A的公鑰對A的電子簽名破譯,成功表示是A發送來的,另外獲得h1,失敗則有人冒充;

5.B用自己的私鑰對文件進行解密,獲取電子郵件正文;

6.B對電子郵件正文實行hash計算獲取hash值,命名為h2;

7.B對比第四步獲取的h1和自己計算出來的h2,一致則表示電子郵件未被篡改。

(由于一切不一樣的的動態數據經歷哈希算法后獲取的哈希值基本都是不一樣的的,而一切完全相同的動態數據經歷哈希算法后獲取的哈希值基本都是完全相同的。)

數字簽名的作用就是驗證數據來源以及數據完整性。但這個流程擁有一個缺陷。就是公鑰是公開的,C可以偷偷在B電腦中用自己的公鑰替換A的公鑰,然后用自己的私鑰給B發郵件,這時B仍然能解密,但是發覺不了這是C發來的電子郵件。這就衍生出了數字證書。

數字證書:

既然A的公鑰容易被替換,那么就找一個權威機構(也就是certificateauthority,簡稱CA)來認證公鑰。

1.A去找CA做公鑰認證。資格證書中心用自己的私鑰,對A的公鑰和一些信息一起加密,生成數字證書。

2.A在發郵件時,除了附上數字簽名,再加上這個數字證書。

3.B受到電子郵件后用CA的公鑰解密這份數字證書,然后拿到A的公鑰,然后驗證數字簽名,然后就和之前一樣。

其中要注意的是:數字證書也可能篡改,要先驗證CA的數字簽名從而信任CA,然后再用CA的公鑰解密數字證書,這就落入一個循環,可以有人偽造CA,所以最重要的前提是找絕對權威和社會絕對認可的CA。

4.加密傳輸流程示意圖

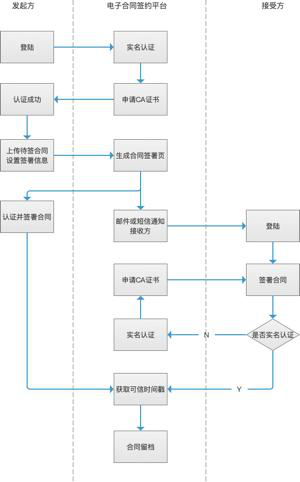

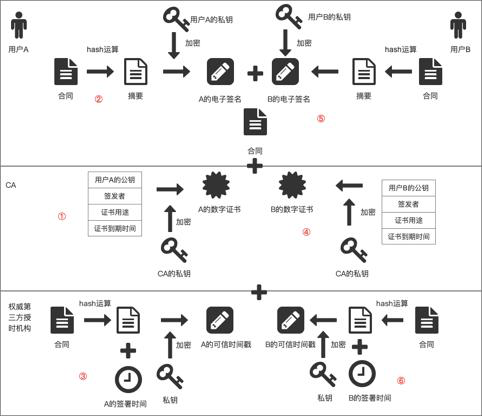

四、電子合同的流程示意圖

簽訂合同往往會有簽訂時間的要求,可信時間戳是通過電子簽名提供確實的簽署時間,解決簽署時間不可信的問題。

可信時間戳的可信度主要是呈現在時間源可信度和當前時間資格證書可信度。在國內,僅有的法定性時間源來自于中國科學院國家授時(NTSC),該組織擔負著我國國際標準時間的出現、維持和發播。可信時間戳服務保障是國家授時時間服務保障的延展,一個國家只可以擁有一個時間源,一個可信時間戳服務平臺,以 保障可信時間戳服務保障的權威。我國僅有權威可信時間戳服務保障組織則是聯合信任當前時間服務平臺(TSA)。

五、電子合同的功能流程圖